大家好,在本博客中,我们将对一个受感染系统的内存转储进行内存取证。该系统被 RedLine 恶意软件感染。

今天,我们将重点介绍如何使用 Volatility。Volatility 是一款非常强大的内存取证工具。它用于从 Windows、macOS 和 Linux 系统的内存图像(内存转储)中提取信息。Volatility 是世界上使用最广泛的从易失性内存(RAM)样本中提取数字工件的框架。该框架旨在向人们介绍从易失性内存样本中提取数字文物的相关技术和复杂性,并为进一步开展这一令人兴奋的研究领域的工作提供一个平台。

更多信息,请访问 -

https://github.com/volatilityfoundation/volatility3

那就让我们开始分析内存转储...

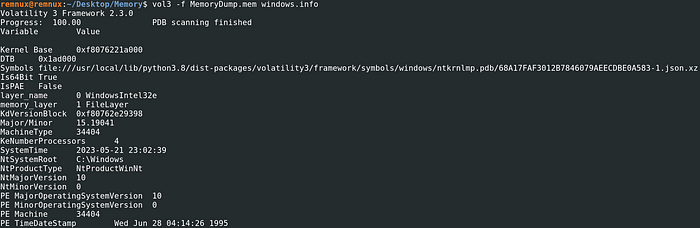

因此,在使用 volatility 时,了解所检查内存转储的总体情况非常重要。这些一般数据包含 x32/x64 确定、主要和次要操作系统版本、kdbg 信息和基本映像信息。

您可以运行以下命令 - (注意:此命令适用于 volatility3,volatility2 版本请参考 -

https://github.com/volatilityfoundation/volatility/wiki)。

vol3 -f MemoryDump.mem windows.info

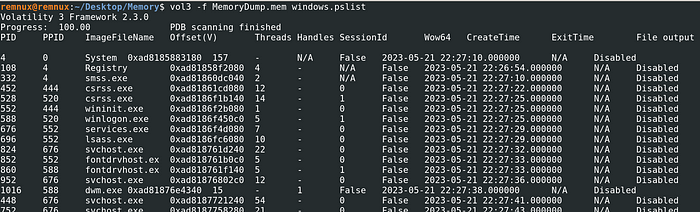

Q1. 查找可疑进程。

vol3 -f MemoryDump.mem windows.pslist

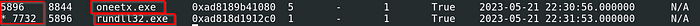

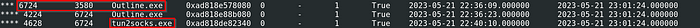

在所有进程中,我发现底部有两个进程看起来很可疑。

从上面可以看出,"oneetx.exe "进程产生了 rundll32.exe。

为什么会有这样的疑点?

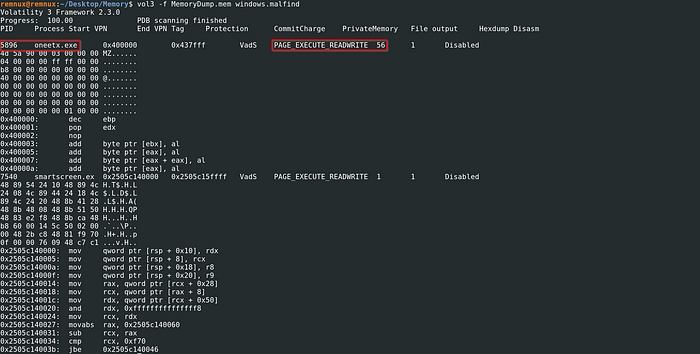

众所周知,Rundll32.exe 是微软签名的二进制文件,用于在 Windows 中加载动态链接库 (DLL)。其中一个原因是 Rundll32.exe 可用于在运行时加载恶意 DLL。另一个原因是,如果我们使用 Volatility3 中的 "malfind "插件来查找恶意进程,就会发现 oneetx.exe 具有 PAGE_EXECUTE_READWRITE。

某些 shellcode 注入技术会分配 PAGE_EXECUTE_READWRITE 内存块,在其中填入 shellcode 并创建指向该 shellcode 的线程。

合法的应用程序有可能实施这种行为。

Q2. 内存转储中有一个 VPN 连接。找到负责 VPN 连接的应用程序。

我们发现一个名为 tun2socks.exe 的进程,其父进程名为 "Outline.exe"。在下一步查找网络连接时,我们将确认这一点。

Q3. 查找 C2 通信或 C2 IP 地址。

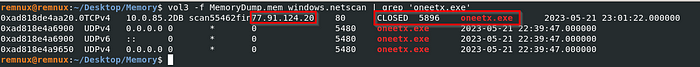

vol3 -f MemoryDump.mem windows.netscan | grep "oneetx.exe

在这里,"windows.netscan "插件将列出所有连接。

我们看到一个当前已关闭的连接,但它是由可疑应用程序 "oneetx "发起的。

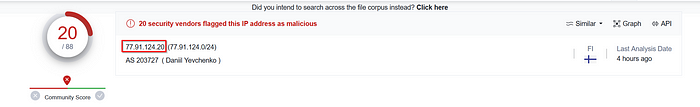

Q4. 我们能找到恶意软件家族的名称吗?

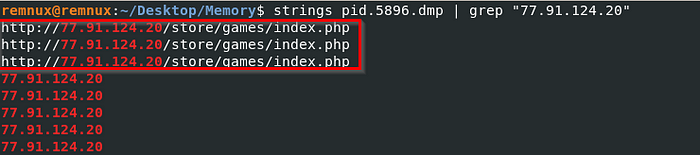

Q5. 查找用户访问过的确切恶意 URL?

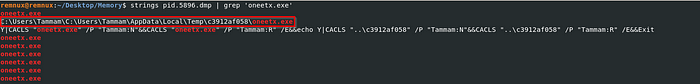

Q6. 查找用户访问此 URL 时恶意 oneetx.exe 被丢弃的路径。

在这里,我们可以看到有效载荷的投放路径。